¿Qué es la ingeniería social y cómo explota las vulnerabilidades humanas?

Los ataques de ingeniería social aprovechan las vulnerabilidades humanas para robar criptomonedas, una amenaza amplificada por la creciente popularidad de la tecnología.

Los ataques de ingeniería social son el arte de manipular a las personas, explotando su confianza, sus emociones y, a veces, su falta de conocimiento. En el mundo de las criptomonedas, estos ataques son especialmente insidiosos debido a la naturaleza irreversible de la mayoría de las transacciones. Una vez que una víctima ha sido engañada para que envíe su criptomoneda a un dirección fraudulenta, recuperar esos fondos suele ser imposible. Esta vulnerabilidad, combinada con el valor creciente de muchos activos digitales, crea un terreno fértil para los ingenieros sociales que buscan sacar provecho de las técnicas de engaño.

Entonces, ¿quién es un ingeniero social? Un ingeniero social es un individuo que aprovecha la manipulación psicológica para explotar las vulnerabilidades humanas. Su objetivo es engañar a las personas para que revelen información confidencial o realicen acciones que beneficien al perpetrador. Estas tácticas juegan con las emociones y vulnerabilidades humanas para lograr sus objetivos.

A medida que más personas, muchas de las cuales son nuevas en las complejidades de las finanzas digitales, ingresan al mundo de las criptomonedas, se convierten en objetivos susceptibles. La falta de supervisión centralizada, la prevalencia de estafas en línea y el atractivo de los esquemas de “enriquecimiento rápido” contribuyen a un entorno propicio para la manipulación.

La amenaza es real y está evolucionando. Los ciberdelincuentes adaptan constantemente sus tácticas, utilizando sofisticados ataques de phishingesquemas de suplantación de identidad e incluso estafas románticas para atraer a víctimas desprevenidas. Comprender cómo funciona la ingeniería social y reconocer las señales de alerta es esencial para cualquier persona involucrada en criptomonedas para proteger sus activos digitales.

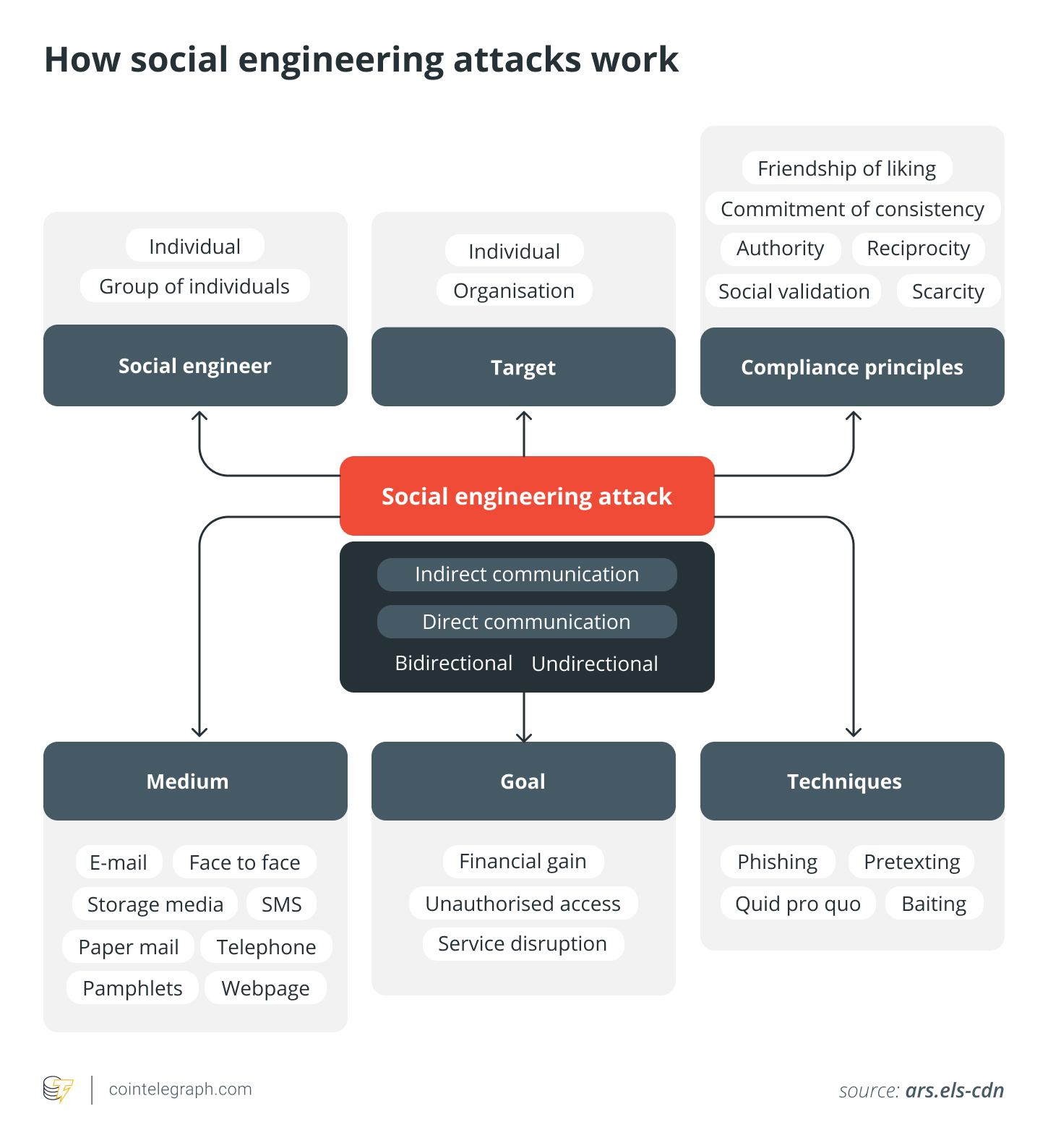

¿Cómo funcionan los ataques de ingeniería social?

Los ataques de ingeniería social siguen un proceso calculado, desde la recopilación de información hasta el establecimiento de confianza, la manipulación de las víctimas y, en última instancia, la explotación de ellas para obtener ganancias financieras en el mundo de las criptomonedas.

Los ataques de ingeniería social suelen planificarse y ejecutarse meticulosamente. La primera fase suele implicar la recopilación de información. Los atacantes pueden explorar perfiles de redes sociales, foros públicos o incluso entablar conversaciones directas con sus objetivos para obtener información personal, intereses y posibles vulnerabilidades. Esta fase de reconocimiento es crucial, ya que permite al atacante adaptar su enfoque a las características específicas del individuo.

El siguiente paso es establecer confianza y simpatía. Esto podría implicar hacerse pasar por un representante de servicio al cliente, un compañero entusiasta de las criptomonedas o incluso alguien con un interés romántico, como crear una persona falsa en línea diseñada para resultar atractiva para el objetivo. El perpetrador cultiva una falsa sensación de intimidad y confianza con el tiempo.

Los atacantes pueden utilizar la adulación, la empatía o incluso las amenazas para crear una sensación de urgencia o miedo. Por ejemplo, los estafadores crean perfiles falsos, colman de atención a las víctimas (adulación) y fingen un interés compartido en las criptomonedas. Luego empujan a la víctima a un sitio de intercambio falso (por urgencia) para “invertir juntos” y robar fondos.

En la siguiente fase, el atacante utiliza una variedad de estrategias de ciberataque convencer a la víctima para que realice una acción específica que comprometa su seguridad. Esto podría incluir hacer clic en un enlace que descarga malware (enviado con intenciones maliciosas), compartir claves privadas o frases semillao enviar criptomonedas a una dirección fraudulenta. Las tácticas utilizadas pueden variar según los objetivos del atacante y las vulnerabilidades de la víctima, pero el principio subyacente sigue siendo el mismo: utilizar métodos de explotación humana para obtener beneficios personales.

En la etapa final, el atacante capitaliza su éxito. Después de que la víctima compromete inadvertidamente su seguridad, el atacante puede proceder rápidamente a transferir fondos, robar información confidencial o infiltrarse aún más en la red de la víctima. La velocidad y el anonimato de las transacciones de criptomonedas a menudo permiten a los atacantes desaparecer sin dejar rastro, dejando a la víctima con pocos recursos.

Tipos comunes de ataques de ingeniería social en cripto

Las estafas de ingeniería social criptográfica explotan una variedad de tácticas, desde correos electrónicos fraudulentos y suplantaciones de identidad hasta manipulación emocional y manipulación del mercado, para robar activos digitales.

Estafas de phishing

Las estafas de phishing son una piedra angular de la ingeniería social y el espacio de las criptomonedas está plagado de ellas. Estas técnicas de estafa implican correos electrónicos, mensajes o sitios web fraudulentos diseñados para imitar plataformas legítimas, como plataformas de intercambio, proveedores de billeteras o incluso exploradores de blockchainEl objetivo es engañar a las víctimas para que revelen sus claves privadas, frases semilla o credenciales de inicio de sesión. A menudo, el señuelo es una promesa de acceso gratuito. criptomonedauna oferta por tiempo limitado o una alerta de seguridad urgente que requiere acción inmediata.

Estafas de suplantación de identidad

Las estafas de suplantación de identidad llevan el phishing al siguiente nivel. Los atacantes pueden hacerse pasar por representantes de proyectos de criptomonedas conocidos, figuras influyentes de la industria o incluso amigos y familiares. Pueden usar las redes sociales, el correo electrónico o las plataformas de mensajería directa para ganarse la confianza y manipular a sus objetivos. Estas estafas pueden ser muy convincentes, utilizando pruebas sociales, urgencia e incluso jerga técnica para parecer legítimas.

Estafas románticas

Las estafas románticas se aprovechan de las emociones y explotan el deseo de conexión y compañerismo. Los atacantes crean perfiles falsos En aplicaciones de citas o plataformas de redes sociales, entablan relaciones en línea con sus objetivos. Con el tiempo, introducen el tema de las criptomonedas y, a menudo, se presentan como inversores exitosos. Luego, pueden solicitar asistencia financiera o recomendar actividades fraudulentas, con el fin de atraer a las víctimas para que les envíen criptomonedas.

Esquemas de bombeo y descarga

Esquemas de bombeo y descarga Las criptomonedas son una de las muchas tácticas de manipulación del mercado que implican inflar artificialmente el precio de una criptomoneda mediante información falsa o engañosa. Los atacantes pueden usar las redes sociales, las aplicaciones de mensajería o los foros en línea para difundir el entusiasmo y crear un frenesí de compras. Una vez que el precio se ha disparado, los atacantes venden sus tenencias, lo que hace que el precio se desplome y deje a los inversores desprevenidos con pérdidas significativas.

Cómo protegerse de los ataques de ingeniería social

Protegerse contra ataques de ingeniería social en el espacio criptográfico requiere un enfoque proactivo y multifacético que combine vigilancia, educación y salvaguardias técnicas.

En primer lugar, es fundamental construir una base sólida de conocimientos sobre las tácticas de ingeniería social más comunes. Mantenerse informado sobre las últimas estafas de phishing, técnicas de suplantación de identidad, estafas románticas y esquemas de bombeo y descarga puede ayudar a las personas a reconocer y evitar posibles amenazas cibernéticas. Comprender las señales de advertencia de estas estafas, como ofertas no solicitadas, solicitudes urgentes de información personal o promesas de retornos poco realistas, puede ayudar a las personas a tomar decisiones informadas y evitar ser víctimas de la manipulación.

Además de generar conciencia, la implementación de medidas técnicas de seguridad sólidas puede mejorar significativamente la seguridad. autenticación de dos factores (2FA) en todas las cuentas relacionadas con criptomonedas agrega una capa adicional de protección, requiriendo un código adicional además de la contraseña para iniciar sesión. Usar contraseñas seguras y únicas para cada cuenta y cambiarlas periódicamente puede disuadir aún más el acceso no autorizado. Mantener el software, programas antivirus y los sistemas operativos actualizados garantizan que se apliquen los últimos parches de seguridad, minimizando las vulnerabilidades que los atacantes podrían explotar.

Por último, es fundamental confiar en los propios instintos. Si una oferta parece demasiado buena para ser verdad o una comunicación parece sospechosa, suele ser prudente pecar de cauteloso. Para mitigar los riesgos de seguridad de la información, es esencial evitar los vínculos desconocidos, abstenerse de compartir información personal con fuentes no verificadas y verificar las solicitudes de fondos a través de múltiples canales. En caso de duda, buscar el asesoramiento de expertos de confianza o informar sobre actividades sospechosas a las autoridades pertinentes puede ayudar a protegerse a uno mismo y a la comunidad criptográfica en general.

El futuro de los ataques de ingeniería social

Los ataques avanzados de ingeniería social amenazan cada vez más a la industria de las criptomonedas, provocando pérdidas financieras y socavando la confianza.

El panorama cambiante de la ingeniería social dentro del espacio criptográfico es motivo de creciente aprensión. Los actores de amenazas sofisticados están continuamente refinando sus tácticas, aventurándose más allá de los esquemas básicos de phishing para implementar intrincadas estratagemas que involucran manipulación del comportamiento, manipulación social, creación de proyectos fraudulentos e incluso el uso de tecnología deepfake.

¿Puede el futuro ofrecer un entorno más seguro para los usuarios de criptomonedas? La respuesta está en un enfoque múltiple que fortalezca diversos aspectos de las amenazas a la seguridad cibernética. Al dotar a los usuarios del conocimiento necesario para identificar y resistir tácticas de manipulación, se convierten en la primera línea de defensa.

Además, los protocolos de seguridad están evolucionando hasta convertirse en un sofisticado arsenal. La autenticación multifactor (MFA) es ahora algo común y añade una capa adicional de seguridad durante los inicios de sesión. Carteras de hardwareque almacenan claves privadas fuera de línea y lejos de vulnerabilidades en línea, están ganando terreno como una solución de almacenamiento segura.

Si bien la educación de los usuarios es una herramienta poderosa, los estafadores son adversarios que cambian de forma y adaptan constantemente sus tácticas para mantenerse a la vanguardia. Ninguna medida de seguridad es un escudo inexpugnable y la ingeniería social a menudo se centra en engañar a los usuarios para que eludan incluso los protocolos más robustos.

Además, las regulaciones, si bien pueden ser un factor disuasivo al responsabilizar a las bolsas y exigir una verificación más estricta, pueden ser lentas y engorrosas de implementar a través de fronteras. Por lo tanto, los usuarios deben mantenerse informados sobre las últimas tácticas de estafa y verificar siempre la autenticidad de las comunicaciones.

Fuente Traducida desde cointelegraph.com