Un nuevo malware para Android llamado SpyAgent, descubierto por la empresa de seguridad de software McAfee, puede robar claves privadas almacenadas en capturas de pantalla e imágenes en el almacenamiento interno de un teléfono inteligente.

Más concretamente, el malware utiliza un mecanismo conocido como reconocimiento óptico de caracteres (OCR) para escanear imágenes almacenadas en un teléfono inteligente y extraer palabras de ellas. El OCR está presente en muchas tecnologías, incluidas las computadoras de escritorio, que pueden reconocer, copiar y pegar texto de imágenes.

McAfee Labs explicó que el malware se distribuye a través de enlaces maliciosos enviados a través de mensajes de texto. La empresa de ciberseguridad desglosó el proceso, que comienza con un usuario desprevenido que hace clic en un enlace que recibe.

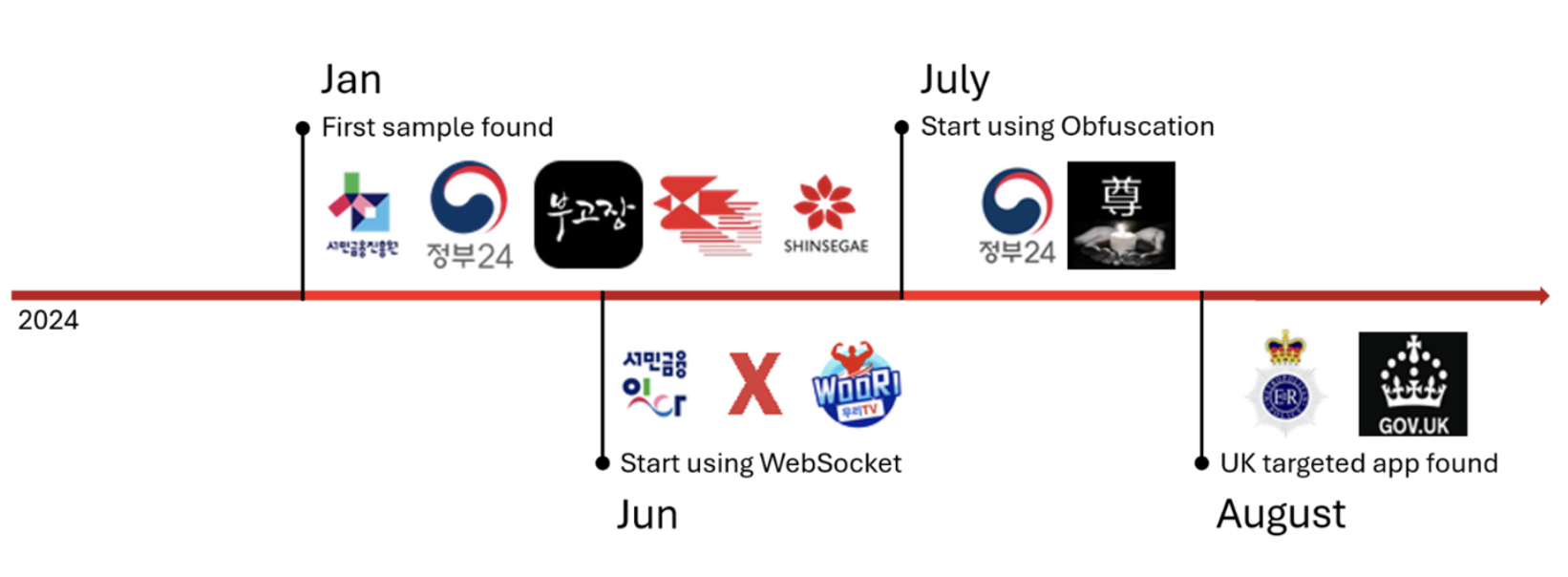

Ejemplos de aplicaciones fraudulentas descubiertas por McAfee. Fuente: McAfee

El enlace redirigirá al usuario a un sitio web aparentemente legítimo y le solicitará que descargue una aplicación que se presenta como confiable. Sin embargo, la aplicación es el malware SpyAgent y su instalación comprometerá el teléfono.

Según el informe, estos programas fraudulentos se disfrazan de aplicaciones bancarias, aplicaciones gubernamentales y servicios de streaming. Al instalar las aplicaciones, se solicita a los usuarios que otorguen permiso a la aplicación para acceder a los contactos, mensajes y almacenamiento local.

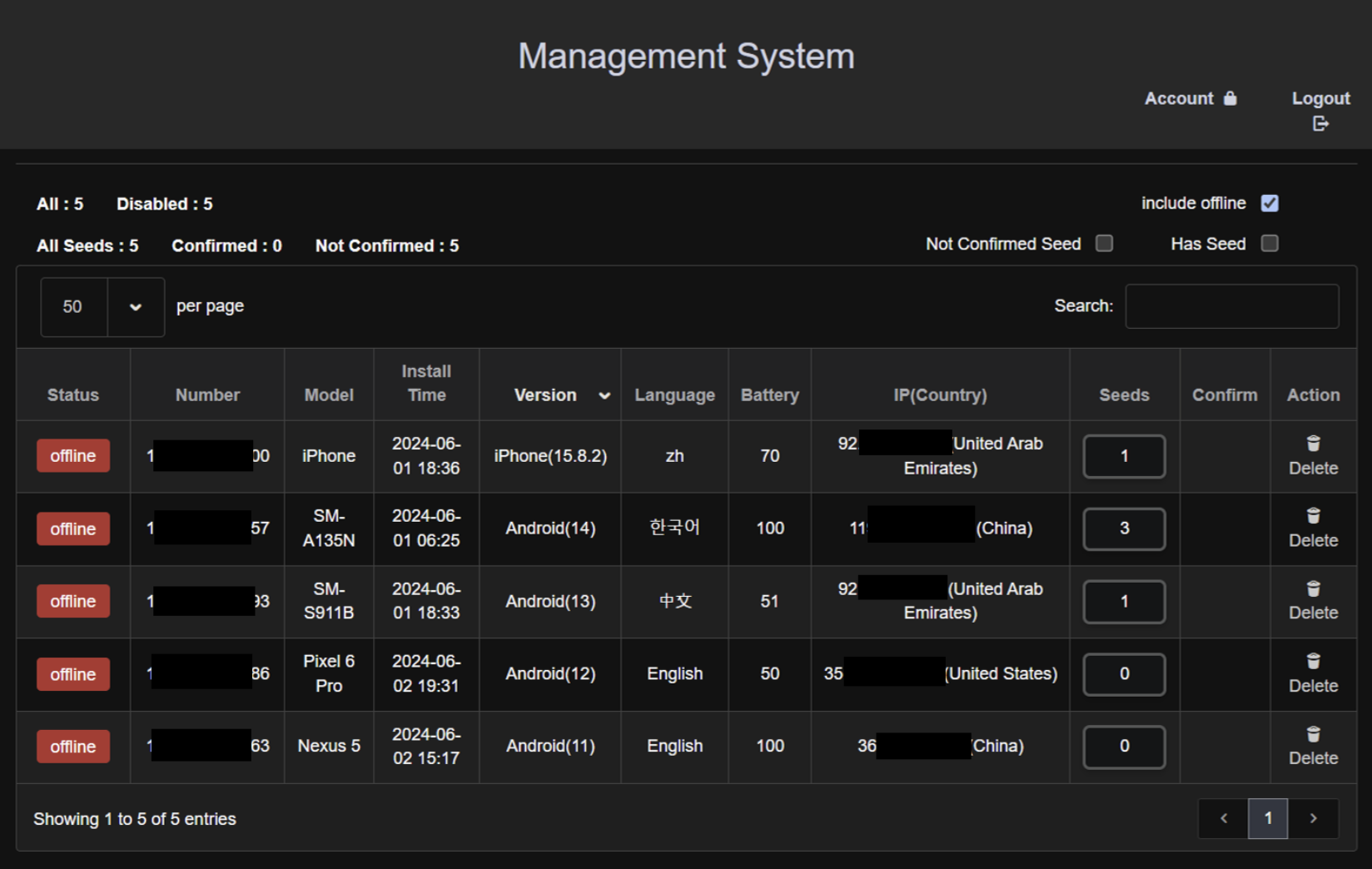

El panel de control que utilizan los actores maliciosos para gestionar los datos robados a las víctimas. Fuente: McAfee

Actualmente, el malware se dirige principalmente a los usuarios de Corea del Sur y ha sido detectado en más de 280 aplicaciones fraudulentas por los especialistas en ciberseguridad de McAfee.

Relacionado: Usuarios de Mac, tengan cuidado: el malware AMOS clona aplicaciones de billetera y va por sus criptomonedas

Los ataques de malware aumentarán en 2024

En agosto, un malware similar que afectaba a los sistemas MacOS llamado “El ladrón de Cthulhu” fue identificado. Al igual que SpyAgent, Cthulhu Stealer se disfraza como una aplicación de software legítima y roba información personal del usuario, incluidas contraseñas de MetaMask, direcciones IP y claves privadas para billeteras frías que se encuentran en el escritorio.

Durante el mismo mes, Microsoft descubrió una vulnerabilidad en el navegador web Google Chrome, que probablemente fue explotado por un grupo de hackers norcoreanos llamado Citrine Sleet.

Según se informa, el grupo de piratas informáticos creó plataformas de intercambio de criptomonedas falsas y utilizó esos sitios para enviar solicitudes de empleo fraudulentas a usuarios desprevenidos. Cualquier usuario que siguió adelante con el proceso instaló sin darse cuenta un malware controlado de forma remota en su sistema, que robó claves privadas del usuario.

Desde entonces, se ha solucionado la vulnerabilidad de Chrome. Sin embargo, la frecuencia de los ataques de malware llevó a la Oficina Federal de Investigaciones (FBI) a emitir una advertencia sobre el grupo de hackers norcoreano.

Revista: El creador de Pink Drainer defiende su kit de estafa de criptomonedas que vacía la billetera

Fuente Traducida desde cointelegraph.com