Según los investigadores del Imperial College de Londres, las vulnerabilidades en la capa de circuito representan la amenaza más importante para los sistemas basados en argumentos de conocimiento sucintos y no interactivos, o SNARKs.

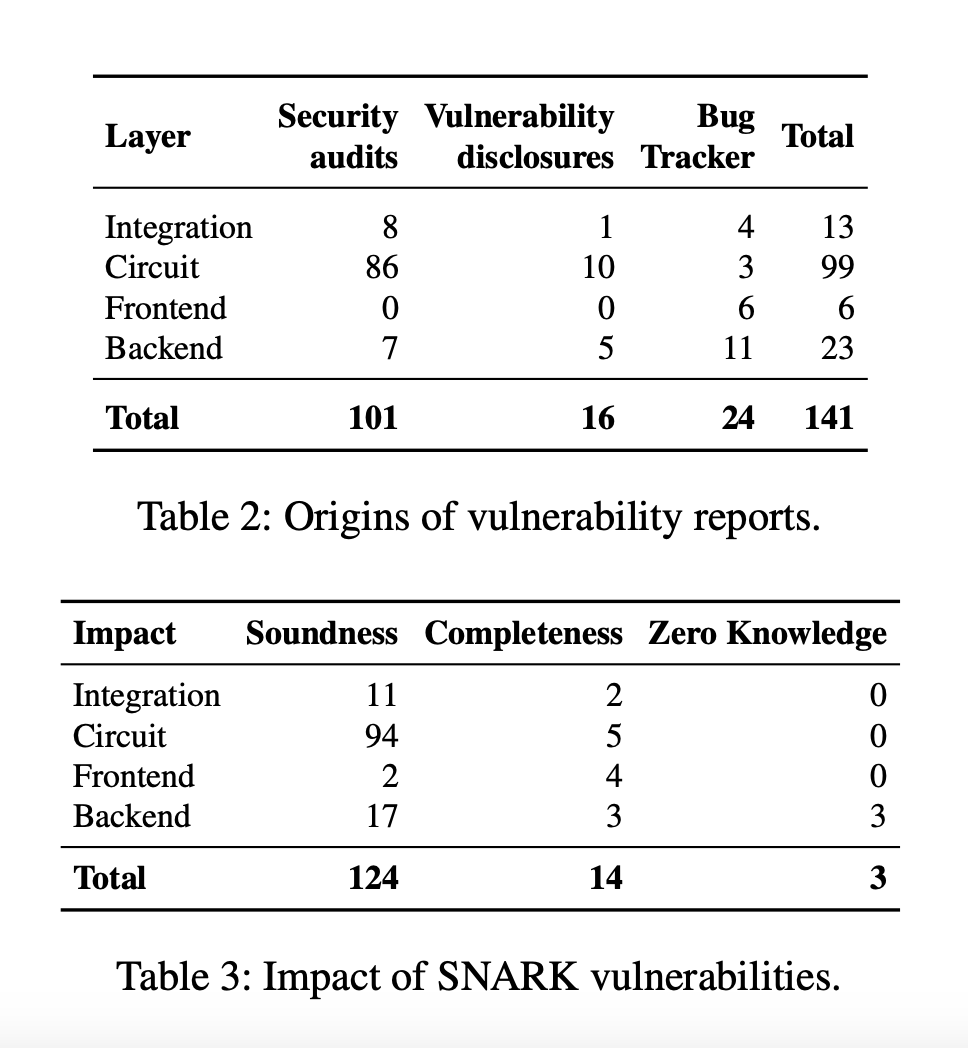

La investigación examinado 141 vulnerabilidades de 107 informes de auditoría, 16 divulgaciones de vulnerabilidades y varios rastreadores de errores asociados con proyectos populares de SNARK. Los hallazgos se presentaron el 7 de agosto en la Conferencia de Ciencia de Blockchain celebrada en la Universidad de Columbia.

Los SNARK son un tipo de prueba de conocimiento cero (ZK) que permite demostrar que una afirmación es verdadera sin revelar ninguna información sobre ella.

Según Stefanos Chaliasos, candidato a doctorado en el Imperial College de Londres, el equipo de investigación identificó tres tipos principales de vulnerabilidades en las capas de circuitos: subrestringidas, sobrerestringidas y errores computacionales/de pistas:

“La mayoría de las vulnerabilidades están en la capa de circuito, y la mayoría también son de respuesta de solidez, que es lo peor que puede pasar cuando se usa Zkps porque básicamente, en el contexto de un ZK-rollup, si hay un error y alguien quiere explotarlo, entonces todos los fondos podrían drenarse de la capa de circuito”.

La vulnerabilidad más frecuente encontrada en circuitos de conocimiento cero surge de restricciones insuficientes, que hacen que un verificador acepte pruebas no válidas, lo que compromete la solidez o integridad de un sistema. Según la investigación, 95 de los problemas identificados en sistemas basados en SNARK afectaron la solidez y cuatro afectaron la integridad.

“El principal desafío para los desarrolladores radica en adaptarse a un nivel diferente de abstracción y optimizar los circuitos para lograr eficiencia, lo que impacta directamente en el costo de usar SNARK”, señala el documento.

Las causas fundamentales de las vulnerabilidades en los circuitos ZK incluyen la distinción entre asignaciones y restricciones, la falta de restricciones de entrada y la reutilización insegura de circuitos, entre otras.

VRF ponderadas

El primer día de la conferencia también contó con la presentación del equipo de Aptos de sus funciones aleatorias verificables ponderadas recientemente implementadas, o VRF ponderadas, un mecanismo diseñado para mejorar la aleatoriedad en el proceso de consenso.

El enfoque extiende el concepto de los VRF al incorporar pesos al proceso de selección aleatoria de verificación de entradas y salidas en cadena. Con pesos, los participantes en el mecanismo de consenso tienen diferentes probabilidades de ser elegidos en función de su participación (pesos).

Aptos implementó el mecanismo en su red principal en junio. “Hasta donde se puede ver, esta es la primera vez que se ve un script previamente granular que es imparcial, impredecible y opera tan rápido como la red”, señaló Alin Tomescu, director de criptografía en Aptos.

Según Tomescu, Aptos ha procesado medio millón de llamadas a través de la nueva API de aleatoriedad, y la generación de clave distribuida (DKG) duró unos 20 segundos.

“Nuestra latencia de aleatoriedad, que es la latencia medida desde el momento en que se asigna un bloque hasta el momento en que la aleatoriedad de ese bloque está disponible, era inicialmente de 160 milisegundos. Pero pudimos reducirla a 25 milisegundos mediante algunas optimizaciones”.

Fuente Traducida desde cointelegraph.com