Crypto-Sec es nuestro resumen quincenal de historias y consejos sobre criptomonedas y ciberseguridad.

Phish de la semana: un entusiasta de Turbo Toad pierde $3,600

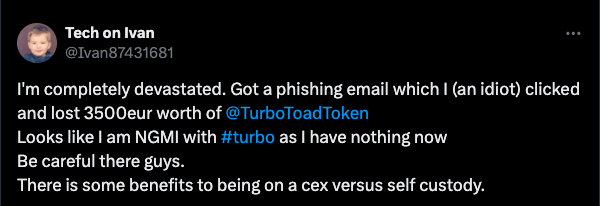

El coleccionista de Memecoin y usuario de X Tech on Ivan perdió más de 1 millón de TURBO, con un valor de más de $3600 en ese momento, cuando se convirtió en víctima de un ataque de phishing, según una publicación que hizo el 11 de julio. “Estoy completamente devastado”, dijo Ivan. fijado.

Perdió los tokens después de recibir un correo electrónico de phishing que contenía un enlace en el que hizo clic. Ivan no explicó qué sucedió después de hacer clic en el enlace, pero lo más probable es que lo enviaran a una aplicación web maliciosa conectada a un protocolo de drenaje.

Los datos de Blockchain muestran que se realizaron dos transferencias separadas que vaciaron la billetera llevado a cabo contra él. El primero drenó 863.926 TURBO (3.113,45 dólares) y los envió a una dirección que terminaba en Aece. El segundo drenó 152.458 TURBO (549 dólares) y los envió a una dirección maliciosa conocida que Etherscan etiqueta como “FakePhishing 328927”.

Dado que la segunda transferencia fue mucho más pequeña que la primera, la dirección “FakePhishing” probablemente pertenece al desarrollador del software de drenaje, mientras que la dirección “Aece” es más probable que sea propiedad de la persona que llevó a cabo la estafa. Los desarrolladores de software de drenaje suelen cobrar un pequeño porcentaje del botín robado como pago por permitir que los estafadores utilicen su servicio.

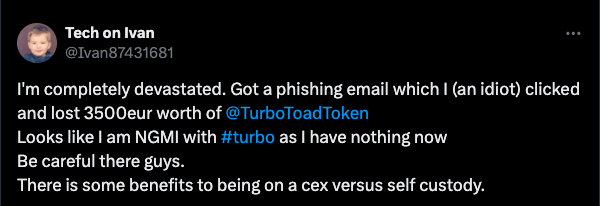

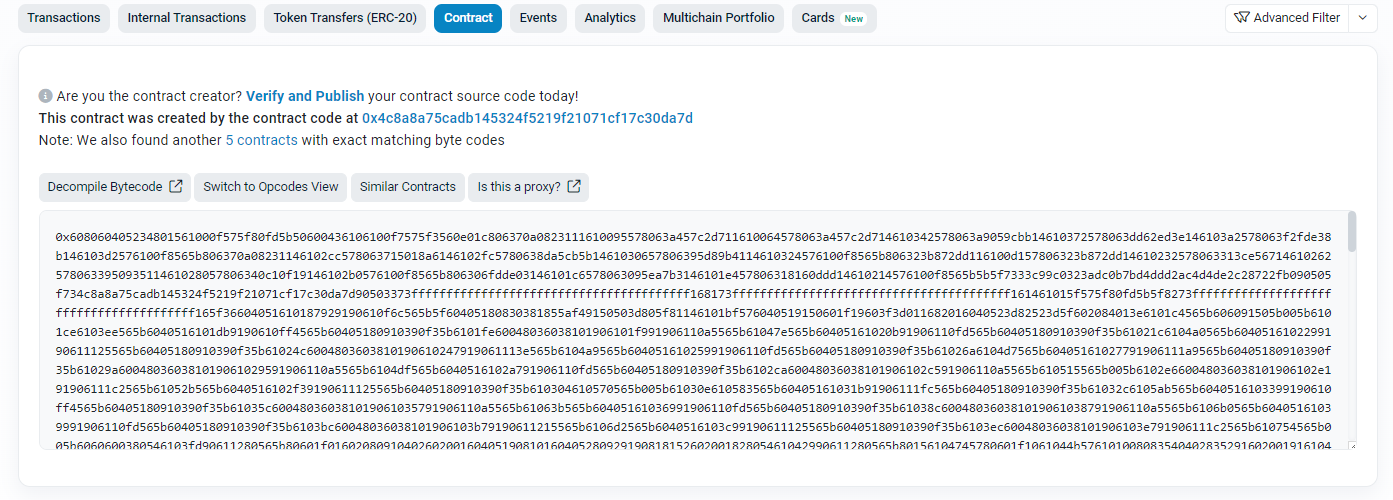

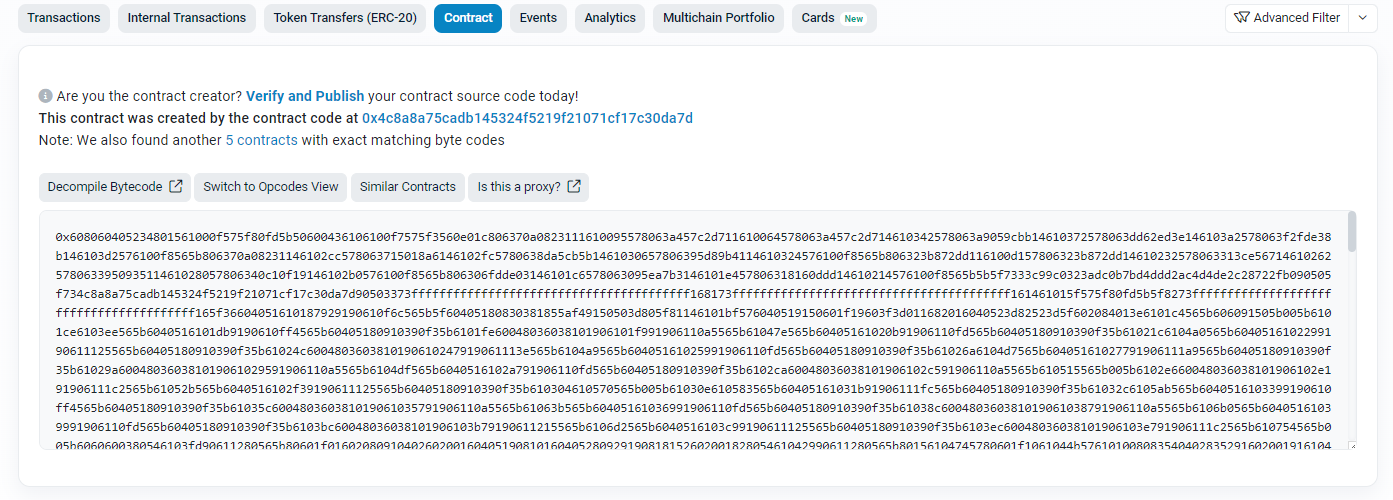

El usuario había llamado previamente a la función “aumentar asignación” en el contrato Turbo, donación Una dirección de contrato inteligente no verificada que termina en 1F78 como el “gastador” y que lo autoriza a gastar una gran cantidad de tokens. El atacante luego usó este contrato malicioso para agotar los tokens.

Como el usuario había autorizado previamente el contrato malicioso, el contrato Turbo lo reconoció como legítimo y no logró bloquear el ataque. Según su declaración, Ivan no sabía que estaba autorizando que una aplicación maliciosa gastara sus tokens cuando inició esta transacción.

El contrato malicioso muestra solo código de bytes ilegible en Etherscan, y sus funciones no están disponibles en formato legible para humanos.

Un ataque de phishing es un tipo de estafa en el que el atacante se hace pasar por una fuente confiable y engaña a la víctima para que revele información privada o realice una acción que el atacante quiere que realice. En este caso, el ataque engañó al usuario para que autorizara involuntariamente a una aplicación a robar los tokens.

Los usuarios de criptomonedas deben tener en cuenta que algunas aplicaciones Web3 son maliciosas y existen con el propósito de robar tokens de los usuarios. Es posible que los usuarios deseen inspeccionar cuidadosamente cada confirmación de billetera cuando aprueben transacciones y evitar realizar autorizaciones de tokens a aplicaciones que no hayan demostrado su confiabilidad.

Muchas aplicaciones de billetera intentan advertir a los usuarios cuando los sitios maliciosos les piden aprobaciones de tokens. Sin embargo, estos sistemas de advertencia A veces también bloquean sitios legítimos.

White-Hat Corner: Microsoft corrige otro error de Office que requiere cero clics

Microsoft ha reparado otra vulnerabilidad de seguridad de “clic cero” en su paquete Office, según un informe del 10 de julio de Infosecurity Magazine. La vulnerabilidad podría haber permitido Un atacante ejecuta malware en el equipo de un usuario sin que este tenga que descargar un archivo. En lugar de eso, el usuario solo tendría que abrir un correo electrónico para que su dispositivo se infectara. Por este motivo, se denomina vulnerabilidad de “cero clic”.

La nueva vulnerabilidad fue descubierta por Morphisec, el mismo equipo de seguridad que Encontró una vulnerabilidad de clic cero anterior En junio, se detectó una vulnerabilidad en los productos Office. Pero, a diferencia de la otra vulnerabilidad, esta nueva vulnerabilidad solo permitía un ataque sin hacer clic desde un “remitente de confianza”. Si el remitente no era de confianza, el ataque habría requerido que el usuario hiciera un segundo clic.

Según el informe, Microsoft afirmó que la nueva vulnerabilidad era más compleja y menos susceptible de ser explotada que la anterior. Aun así, eliminó el vector de ataque mediante un parche el 9 de julio.

Lea también

Infectarse con malware puede ser devastador. Una vez que un dispositivo está infectado, el atacante puede usar el malware para robar el archivo de almacén de claves del usuario y acceder a su cuenta de criptomonedas. Los archivos de almacén de claves están encriptados, por lo que tener una contraseña segura puede ayudar a protegerse contra esta amenaza, pero algunos programas maliciosos también contienen software de registro de teclas que puede registrar una contraseña mientras se escribe.

El uso de una billetera de hardware también puede ayudar a protegerse contra esta amenaza, ya que el atacante no puede robar un archivo de almacén de claves si no está en el dispositivo. Pero los usuarios que dependen de billeteras de software deben tener en cuenta que las vulnerabilidades de clic cero están comenzando a volverse más frecuentes. Como resultado, es posible que deseen evitar abrir correos electrónicos de fuentes no confiables, incluso si no planean hacer clic en enlaces o archivos dentro del correo electrónico.

CEXs: Evolve Bank sufre una filtración de datos

El informe de CEX de esta semana se refiere al banco y fideicomiso Evolve, que es amigable con las criptomonedas. Evolve está asociado con la aplicación de pagos con criptomonedas Juno y anteriormente proporcionó tarjetas de débito a los usuarios de las empresas de criptomonedas FTX y BlockFi, ahora en quiebra.

Según un comunicado oficial del banco, un hacker ingresó a la base de datos de Evolve el 8 de julio yfiltradodatos de clientes. La empresa de seguridad blockchain Veridise estima que se robaron más de 33 terabytes de datos en eltack y más de 155.000 cuentas se vieron afectadas.

2) Los atacantes violaron los servidores del banco que acepta criptomonedas @getevolved1925robando 33 TB de datos de usuarios.

Si bien los fondos de los clientes permanecieron intactos, la información personal confidencial de más de 155 000 cuentas en varias empresas se vio afectada por la filtración 💥 https://t.co/T4qrkFcBDo

— Veridise | Estamos contratando (@VeridiseInc) 9 de julio de 2024

Según el banco, el grupo cibercriminal LockBit fue el responsable del ataque. El grupo convenció a un empleado de Evolve para que hiciera clic en un “enlace malicioso de Internet”. Como resultado, los atacantes obtuvieron acceso a la información del cliente y cifraron algunos datos para evitar que el banco los usara. Sin embargo, el banco utilizó sus copias de seguridad para restaurar la mayor parte de la información perdida, por lo que el único daño significativo fue la filtración de datos del cliente.

Evolve afirmó que los atacantes ofrecieron evitar que se filtraran los datos a cambio de un rescate, pero el banco se negó.

Los atacantes ahora tienen los “nombres, números de Seguro Social, números de cuenta bancaria e información de contacto” de los clientes, así como otra “información personal”, afirmó Evolve. Además, los clientes de los socios de Open Banking de Evolve también sufrieron una filtración de su información. El banco todavía está investigando para determinar todos los datos que se vieron comprometidos.

El banco afirmó que no se perdieron fondos en el ataque.

Evolve afirmó que ha tomado medidas para reforzar sus prácticas de seguridad y garantizar que nunca vuelva a ocurrir una violación como esta. Mientras tanto, alienta a los clientes a “permanecer alertas monitoreando la actividad de la cuenta y los informes de crédito” y a estar atentos a futuros ataques de phishing dirigidos contra ellos.

Estos posibles ataques pueden implicar llamadas telefónicas o correos electrónicos en los que se finge ser empresas de confianza y se solicita información personal. Evolve también sugirió que los clientes utilicen la autenticación de dos factores para sus cuentas en línea, ya que los atacantes pueden intentar utilizar los datos de los clientes para obtener acceso a sus cuentas en otras plataformas.

Suscribir

Las lecturas más interesantes sobre blockchain. Entregadas una vez por semana.

Cristóbal Roark

Algunos dicen que es un hacker de sombrero blanco que vive en las colinas mineras negras de Dakota y se hace pasar por un guardia de cruce de calles para niños para despistar a la NSA. Todo lo que sabemos es que Christopher Roark tiene un deseo patológico de cazar estafadores y piratas informáticos.