El colectivo de hackers norcoreano Lazarus Group ha estado utilizando un nuevo tipo de malware “sofisticado” como parte de sus estafas de empleo falso, que los investigadores advierten que es mucho más difícil de detectar que su predecesor.

De acuerdo a Según una publicación del 29 de septiembre del investigador senior de malware de ESET, Peter Kálnai, mientras analizaban un reciente ataque de trabajo falso contra una empresa aeroespacial con sede en España, los investigadores de ESET descubrieron una puerta trasera públicamente indocumentada llamada LightlessCan.

#ESET Los investigadores revelaron sus hallazgos sobre un ataque por parte del grupo vinculado a Corea del Norte. #APTO grupo #Lázaro que tenía como objetivo una empresa aeroespacial en España.

▶️ Descubra más en un #SemanaSeguridad vídeo con @TonyAtESET. pic.twitter.com/M94J200VQx

—ESET (@ESET) 29 de septiembre de 2023

La estafa de empleos falsos del Grupo Lazarus generalmente implica engañar a las víctimas con una posible oferta de empleo en una empresa conocida. Los atacantes incitarían a las víctimas a descargar una carga útil maliciosa disfrazada de documentos para causar todo tipo de daños.

Sin embargo, Kálnai dice que la nueva carga útil LightlessCan es un “avance significativo” en comparación con su predecesor BlindingCan.

“LightlessCan imita las funcionalidades de una amplia gama de comandos nativos de Windows, lo que permite una ejecución discreta dentro del propio RAT en lugar de ejecuciones ruidosas en la consola”.

“Este enfoque ofrece una ventaja significativa en términos de sigilo, tanto para evadir soluciones de monitoreo en tiempo real como EDR y herramientas forenses digitales post mortem”, dijo.

️♂️ ¡Cuidado con los falsos reclutadores de LinkedIn! Descubra cómo el grupo Lazarus aprovechó una empresa aeroespacial española mediante un desafío de codificación troyanizado. Profundice en los detalles de su campaña de ciberespionaje en nuestro último #VivimosLaSeguridad artículo. #ESET #ProgresoProtegido

—ESET (@ESET) 29 de septiembre de 2023

La nueva carga útil también utiliza lo que el investigador llama “barandillas de seguridad de ejecución”, lo que garantiza que la carga útil sólo pueda descifrarse en la máquina de la víctima prevista, evitando así el descifrado no intencionado por parte de los investigadores de seguridad.

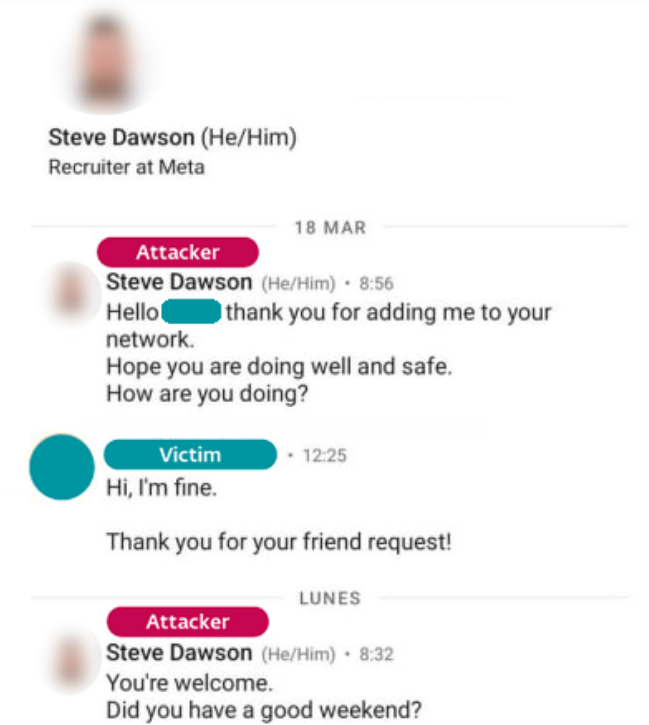

Kálnai dijo que un caso que involucró al nuevo malware provino de un ataque a una empresa aeroespacial española cuando un empleado recibió un mensaje de un reclutador falso de Meta llamado Steve Dawson en 2022.

Poco después, los piratas informáticos enviaron dos sencillos desafíos de codificación integrados en el malware.

El ciberespionaje fue la principal motivación detrás El ataque del Grupo Lázaro sobre la empresa aeroespacial con sede en España, añadió.

Relacionado: Tres pasos que los inversores en criptomonedas pueden seguir para evitar los ataques del Grupo Lazarus

Desde 2016, los piratas informáticos norcoreanos han robó aproximadamente $ 3.5 mil millones de proyectos de criptomonedassegún un informe del 14 de septiembre de la firma forense de blockchain Chainalysis.

En septiembre de 2022, la empresa de ciberseguridad SentinelOne advirtió sobre una estafa laboral falsa en LinkedIn, ofreciendo a las víctimas potenciales un trabajo en Crypto.com como parte de una campaña denominada “Operación Dream Job”.

Mientras tanto, las Naciones Unidas han estado tratando de limitar las tácticas de delito cibernético de Corea del Norte a nivel internacional, como es el caso. comprendido Corea del Norte está utilizando los fondos robados para apoyar su programa de misiles nucleares.

Fuente Traducida desde cointelegraph.com